CTF MISC压缩包简单题学习思路总结(持续更新) |

您所在的位置:网站首页 › ctf docx文件损坏 › CTF MISC压缩包简单题学习思路总结(持续更新) |

CTF MISC压缩包简单题学习思路总结(持续更新)

|

系列文章目录

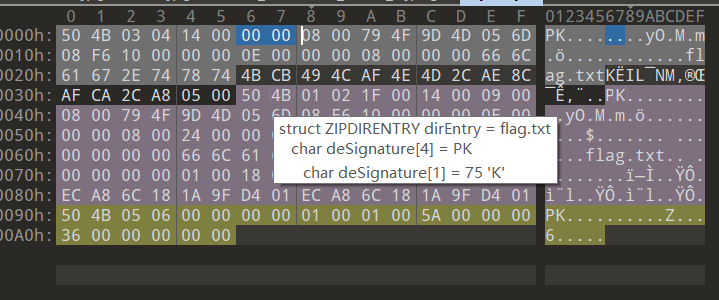

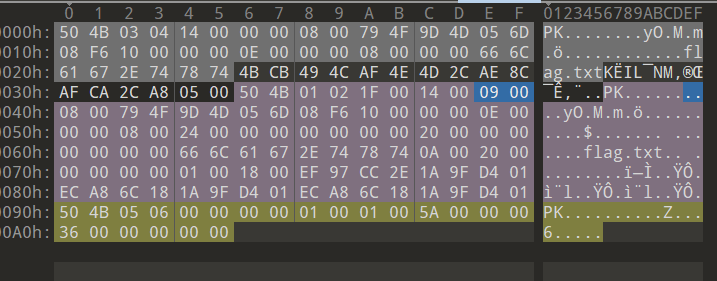

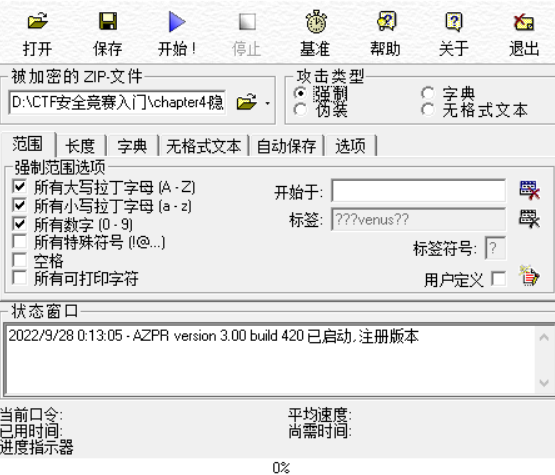

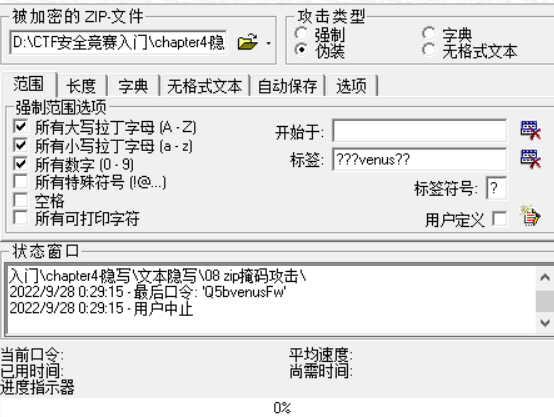

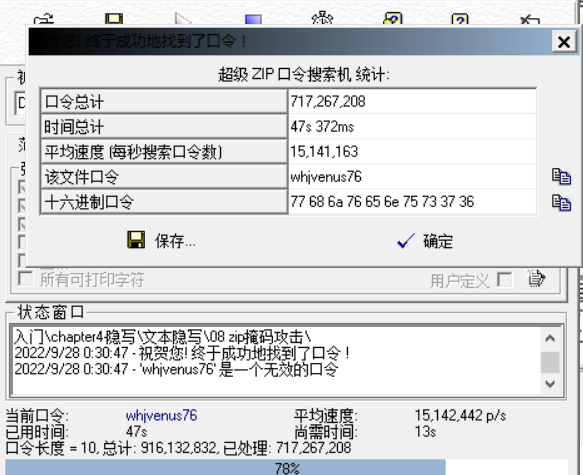

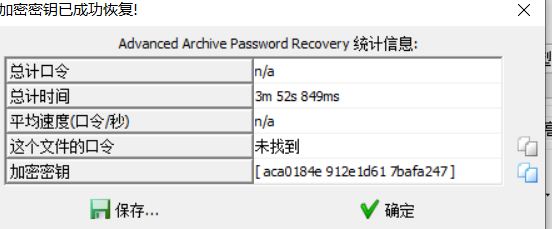

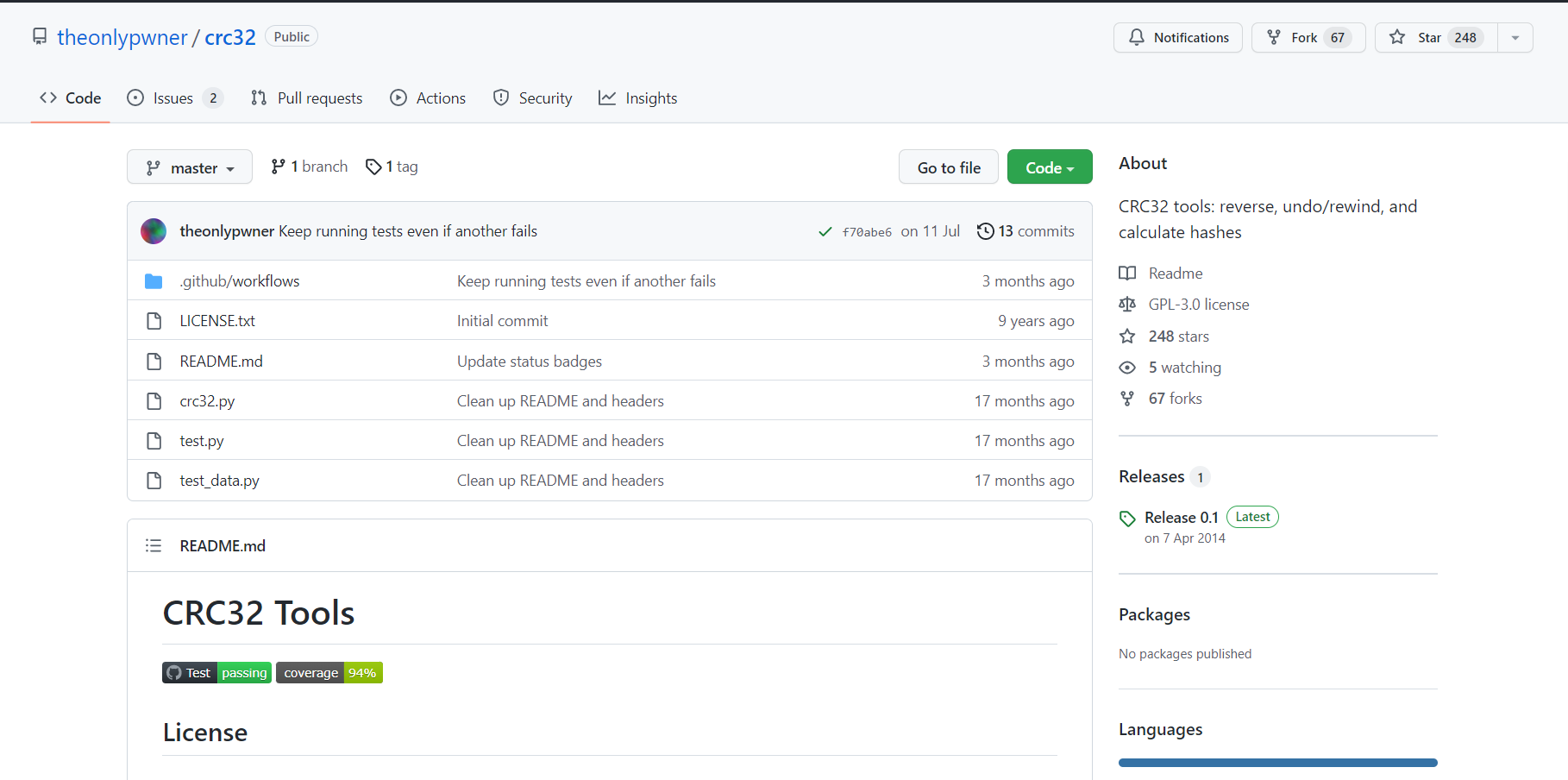

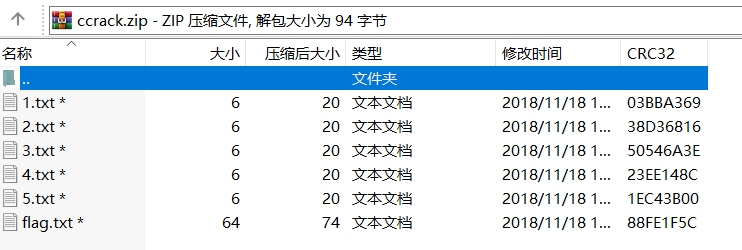

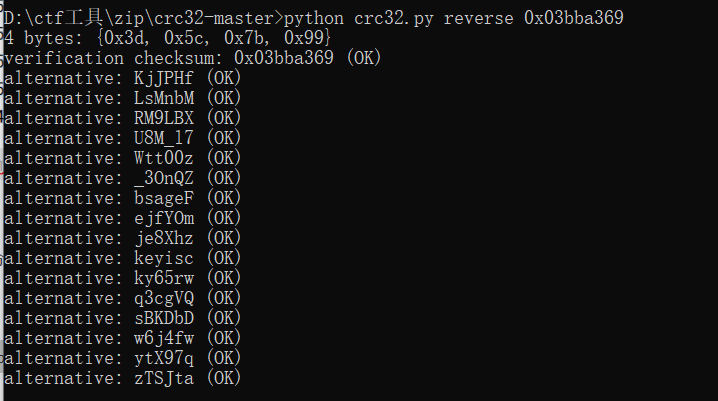

太复杂了,已经懒得写目录了,怎么我自己分了这么多篇CTF简单题思路总结啊,我真是太菜了,各位大佬有兴趣可以去分类专栏看一看 文章目录 系列文章目录前言一、压缩包识别/修复二、压缩包伪加密三、压缩包破解3.1 暴力破解3.2 字典攻击3.3 掩码攻击3.4 明文攻击3.5 CRC爆破 四、RAR 前言本篇主要是对我遇到的压缩包题进行一个总结,大佬们轻喷 一、压缩包识别/修复这个主要是文件头,没啥太多的知识点,当然还可以通过WinRar进行修复,如果缺少文件头,则在010Editor或WinHex里面修复 当然还有各种隐秘藏密码的题,比如文件名啊,压缩包注释啊(这还是我第一次知道压缩包还有注释),注释在WinRAR里面查看 二、压缩包伪加密这个呢似乎不太能从表面上识别,对于现在的刚入门的我识别方式就是拿到一个需要密码的压缩包,我会先尝试在010Editor里面查看以下16进制,来判断是否是伪加密,这需要对压缩文件的16进制结构有一定的了解(我是没啥了解,就是看了看文件结构),在十六进制中,若开头50 4B 03 04(压缩文件头)后第三个和第四个字节(全局方式位标记)是00 00、而50 4B 01 02后第五个和第六个字节(全局方式位标记)是00 09,或开头50 4B 03 04(压缩文件头)后第三个和第四个字节(全局方式位标记)是00 09、而50 4B 01 02后第五个和第六个字节(全局方式位标记)是00 00,那么就是伪加密,解密方式也很简单,直接将09修改为00即可解密 压缩包破解这个就比较复杂了,因为有很多方法嘛,有用工具的,有用脚本的,还有CRC的,这些有的有非常明显的识别特征,有的则很难识别(咋越写越像考试一样还得区分题型),我先码几个比较简单的,复杂的我搞明白原理后再来码字,尽量避免挨喷 3.1 暴力破解啊这个就没啥好说的,测试完伪加密,再仔细观察一下,若没有明显的密码提示(比如题目标题、题目描述、文件名、压缩包里面的文件名、压缩文件注释等),那么就可以尝试暴力破解了,这个我目前是用工具破解的,我用过ARCHPR,也用过一些文章推荐的AZPR,我就用一开始用的AZPR举例(偷懒) 字典攻击适合那些有规律的字符串,比如生日、电话号码等等,这个简单题也简单,难题也很难,主要难点就是字典的构建,不仅需要好的构造软件,也需要构造思路 3.3 掩码攻击这种题给我的感觉就是在玩正则表达式(虽然上一个题我也是感觉在玩正则表达式)(正则表达式可太可怕了),这种题的识别特征就是已经知道了密码的一部分字符和密码长度,之后解出其他部分,之后我们就可以利用已知部分构造掩码 举一个栗子,比如已知下面压缩包的密码中间的有一串连续的字符venus,且密码长度是十位,解出压缩包的密码 那么构造掩码的方式有很多种,“?venus???”,“??venus???”,“???venus??”,“???(这里是四个问号,不知道为啥只显示三个)venus?”,之后在软件里面尝试即可 当构造到"???venus??"得到密码 明文攻击也有很明显的识别特征,题目会给出一个压缩包和一个压缩包中包含的文件,那么如何判断给出的文件是压缩包内部的文件呢?这点我们可以通过文件的CRC判断,判断压缩包里文件的CRC在用WinRAR打开的时候后面会带着 得到密钥 3.5 CRC爆破CRC爆破也算有很明显的识别特征吧,密码很长但是加密的文件很小且很多文件大小都是相等的,这个我们可以用CRC32脚本进行爆破,这个脚本好像在github上就有CRC32脚本GitHub链接 之后在Windows下cmd中执行命令对1.txt进行CRC爆破: python crc32.py reverse 0x03bba369

——————————————————11.2更新———————————————————— 四、RAR很多书中只提到了zip,很少提到RAR,这里我也只遇到了RAR伪加密,同样修改文件头加密位就可以了,百度搜索RAR加密位在010Editor修改加密位就可以了 |

【本文地址】

今日新闻 |

推荐新闻 |

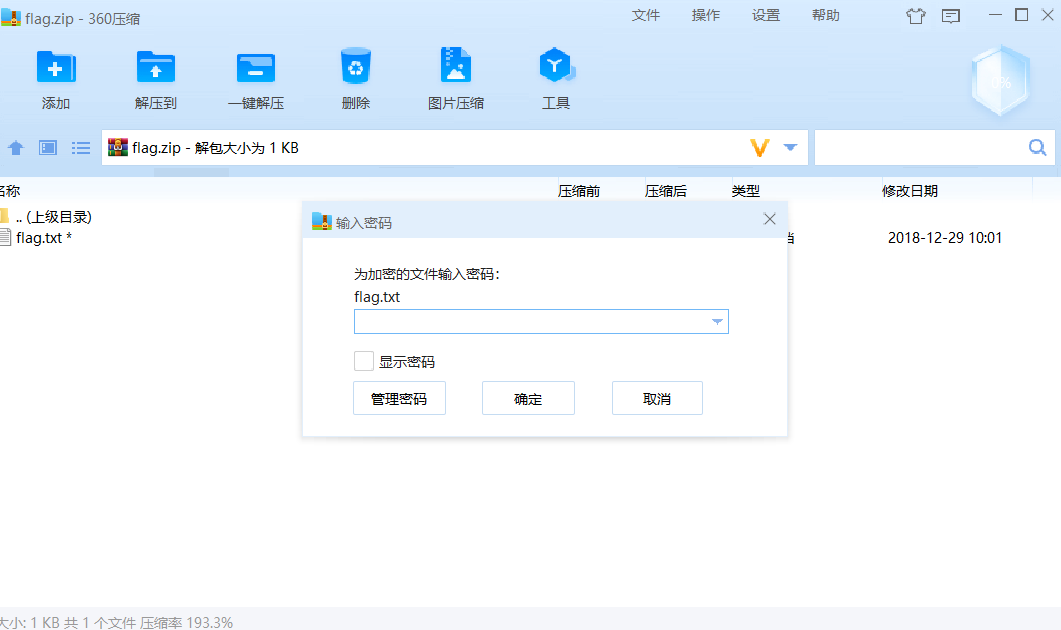

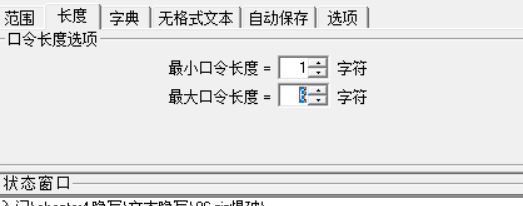

查看文件十六进制后不是伪加密,也没有明显提示,开始暴力破解

查看文件十六进制后不是伪加密,也没有明显提示,开始暴力破解

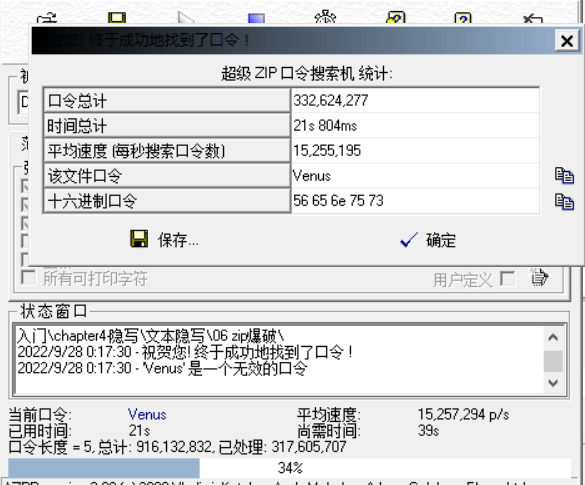

爆破成功,为什么用1~6位密码长度呢,因为考察爆破密码强度不会过大,超过六位的密码爆破时间太长了,一旦超过六位,我们需要考虑找线索或其他方式爆破

爆破成功,为什么用1~6位密码长度呢,因为考察爆破密码强度不会过大,超过六位的密码爆破时间太长了,一旦超过六位,我们需要考虑找线索或其他方式爆破

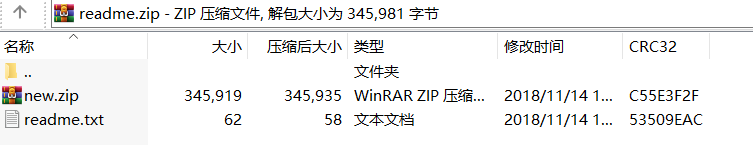

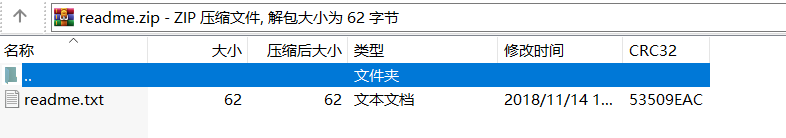

但是文件的CRC怎么判断呢?这个有一个简单的技巧,直接将给出的文件压缩成压缩包(必须是相同的压缩算法!!!!!),然后用WinRAR查看新形成的压缩包内部的文件的CRC即可

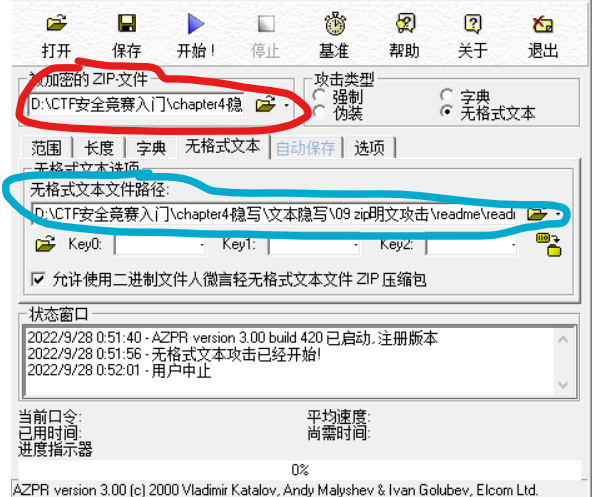

但是文件的CRC怎么判断呢?这个有一个简单的技巧,直接将给出的文件压缩成压缩包(必须是相同的压缩算法!!!!!),然后用WinRAR查看新形成的压缩包内部的文件的CRC即可  之后我们判断出两个文件的CRC是一样的,可以判断为是相同的文件,那么我们就可以利用软件来进行明文攻击了

之后我们判断出两个文件的CRC是一样的,可以判断为是相同的文件,那么我们就可以利用软件来进行明文攻击了  红色笔圈起来的是待解密的压缩包,蓝色笔圈起来的是我们刚刚形成的压缩包,切记压缩算法要一样,否则会疯狂报错!!!! 点击开始,

红色笔圈起来的是待解密的压缩包,蓝色笔圈起来的是我们刚刚形成的压缩包,切记压缩算法要一样,否则会疯狂报错!!!! 点击开始,

查看压缩包里面的文件的CRC值:

查看压缩包里面的文件的CRC值:

之后发现一个字符串keyisc,之后对其他文件也进行同样的CRC爆破,得到的字符串拼接到一起的字符串就是压缩包的密码

之后发现一个字符串keyisc,之后对其他文件也进行同样的CRC爆破,得到的字符串拼接到一起的字符串就是压缩包的密码